ویژگیهای امنیت سایبری در محصولات اکسیس

فهرست مطالب:

1- خلاصه Firmware

a. رمز نگاری شده

b. راه اندازی مجدد ایمن

c. مادول پلتفرم ایمن TPM

Edge Vault. d اکسیس به همراه شناسه دستگاه اکسیس

2- واژه نامه

3- مقدمه

4- تشخیص نفوذ به Firmware

a. رمزنگاری Firmware

b. رمزنگاری Firmware ها در اکسیس

5- پیشگیری از نفوذ به زنجیره تامین

a. راه اندازی مجدد ایمن

b. راه اندازی مجدد ایمن اکسیس

c. راه اندازی مجدد ایمن و مجوزهای سفارشی Firmware

6- امنیت کدهای خصوصی

a. نگهداری ایمن کدها با استفاده از TPM

b. صدور مجوز FIPS 140-2

7- IEEE 802.1AR تایید دستگاه با استفاده شناسه دستگاه اکسیس

a.

- EDGE VALUT

b. شناسه دستگاه اکسیس

1- خلاصه :

این مقاله به بررسی یک سری ویژگی های محصولات اکسیس پرداخته که می تواند تهدیدات سایبری را کاهش داده و با برخی از انواع مختلف حملات سایبری مقابله نماید. این ویژگی ها شامل:

Firmware رمزنگاری شده

راه اندازی مجدد ایمن

ماژول پلتفرم ایمن

EDGE VALUT اکسیس

تهدیدهای عنوان شده شامل موارد زیر است:

تلاش برای نفوذ به Firmware

استخراج کدهای دسترسی

- خلاصه :

این مقاله به بررسی یک سری ویژگی های محصولات اکسیس پرداخته که می تواند تهدیدات سایبری را کاهش داده و با برخی از انواع مختلف حملات سایبری مقابله نماید. این ویژگی ها شامل:

Firmware رمزنگاری شده

راه اندازی مجدد ایمن

ماژول پلتفرم ایمن

EDGE VALUT اکسیس

تهدیدهای عنوان شده شامل موارد زیر است:

تلاش برای نفوذ به Firmware

استخراج کدهای دسترسی

جایگزینی غیر مجاز دستگاه

- Firmware رمزنگاری شده

Firmware رمزنگاری شده به وسیله یک قفل سخت افزاری توسط فروشنده نرم افزار به مشتریان ارائه میگردد. وقتی که یک Firmware دارای این قفل رمزنگاری شده باشد. دستگاه قبل از قبول نصب آن اعتبارسنجی لازم را انجام میدهد. چنانچه دستگاه تشخیص دهد که Firmware مورد نظر دارای مشکلی است از به روز رسانی آن خودداری خواهد کرد.

- راه اندازی مجدد ایمن:

راه اندازی مجدد ایمن فرایند شامل یک زنجیره غیر قابل نفوذ از نرم افزار رمزنگاری ایمن است که از حافظه تغییر ناپذیر شروع میگردد.(حافظه فقط خواندنی راه اندازی مجدد). با بهرهگیری از Firmware رمزنگاری شده، راه اندازی مجدد ایمن ، اطمینان حاصل می کند که دستگاه فقط با Firmware مجاز می تواند راه اندازی مجدد گردد.

- ماژول پلتفرم ایمن:

ماژول پلتفرم ایمن یکی از اجزایی است که مجموعه ای از ویژگی های رمزنگاری مناسب برای مراقبت از اطلاعات جهت جلوگیری از دسترسی غیر مجاز را فراهم میسازد. کدهای دسترسی خصوصی در ماژول پلتفرم ایمن ذخیره شده و تمامی عملیات رمزنگاری که نیاز به استفاده از کد دسترسی خصوصی برای پردازش دارند نیز به ماژول پلتفرم ایمن ارسال میگردد و تضمین کننده این است که قسمت مخفی مجوزها حتی در صورت بروز نقض امنیتی، محفوظ باقی بماند. ماژول پلتفرم ایمن در محصولات منتخب اکسیس، دارای مجوزات لازم جهت تطابق با الزامات FIPS140-2 است.

- Edge Vault اکسیس به همراه شناسه دستگاه اکسس

استاندارد بین المللی IEEE 802.1AR راه حل جدیدی، در خصوص اتوماسیون و ایمن سازی شناسایی دستگاه از طریق شبکه ارائه می نماید. در محصولات اکسیس، این تمهیدات امنیتی با استفاده از Edge Vaultو شناسه اکسیس انجام میشود. Edge Vault می تواند برای رفع چالش های رمزنگاری مرتبط با مجوز های ذخیره شده ایمن، مورد استفاده قرار گیرد. بخش خصوصی مجوز ها حتی موقع استفاده نیز در Edge Vault باقی می مانند. شناسه دستگاه اکسیس به صورت ایمن و دائمی در Edge Vault به عنوان یک مجوز رمزنگاری شده توسط اکسیس ذخیره شده که سطح جدیدی از قابلیت اتکاء دستگاه را از طریق چرخه عمر محصول ممکن می سازد.

- واژه نامه

مجوز: در کد نویسی، مجوز یک رمزنگاری شده است امضا که دارای تاییدیه از مبدا و ویژگی های رمزهای دوجانبه است. این مجوز توسط یک مرجع صدور مجوز، که به اختصار به آن، CA میگوییم،رمزنگاری میگردد، چنانچه سیستم CA را تایید کند، مجوزهای صادر شده توسط آن نیز تایید خواهند شد.

مرجع صدور مجوز، CA : اساس اولیه تاییدیه ها، که برای اثبات اصالت و صحت مجوزها مورد استفاده قرار میگیرد.

FIPS: استانداردهای پردازش اطلاعات فدرال استانداردهای رمزنگاری و امنیت دادهها که توسط NIST در ایالات متحده منتشر شده است.

حافظه فقط خواندنی غیر قابل تغییر: برای نگهداری مطمئن کدهای ایمن عمومی عمومی و برنامه هایی که جهت مقایسه مجوزها استفاده می شود تا امکان تغییر مجدد آنها وجود نداشته باشد.

آماده سازی: فرآیند آماده سازی و مجهز سازی یک دستگاه برای اتصال به شبکه که شامل انتقال داده های پیکربندی و تنظیمات خط مشی از سیستم اصلی به دستگاه است. دستگاه با کدها و مجوزها ارائه میگردد.

رمزنگاری کدهای عمومی: یک سامانه رمزنگاری نامتقارن که طی آن هر فرد قادر خواهد بود یک پیام را با استفاده از کدهای عمومی گیرنده رمزنگاری کرده، ولی تنها گیرنده- با استفاده از کد خصوصی –خواهد توانست پیام را رمزگشایی نماید. هم برای رمزنگاری و هم برای صدور مجوز پیام مورد استفاده قرار میگیرد.

TLS : ایمنی لایه ای انتقالات، استانداردی اینترنتی برای حفاظت از ترافیک شبکه. تامین کننده امنیت در HTTPS

- مقدمه:

اکسیس مناسبترین راه حلهای موجود در صنعت برای مدیریت و پاسخگویی به آسیب پذیری های امنیتی را در قالب محصولات خود ارائه مینماید تا مشتریان در معرض کمترین میزان خطرات سایبری قرار گیرند. هیچ روشی برای تضمین عاری از اشکال بودن محصولات و خدماتی که ممکن است در جهت حملات تخریب کننده مورد استفاده قرار بگیرند، وجود ندارد و فقط مختص اکسیس هم نیست بلکه شرایط کلی حاکم بر دستگاههای متصل به شبکه است. آنچه اکسیس قادر به تضمین آن خواهد بود این است که ما همیشه ودر کلیه مراحل حداکثر تلاش خود را به کار میگیریم تا اطمینان حاصل کنیم که کمترین خطر ممکن در ارتباط با دستگاه ها و خدمات اکسیس متوجه شما باشد. جهت کسب اطلاعات بیشتر در مورد امنیت محصولات و نقاط آسیب پذیر شناسایی شده، به www.axis.com/support/product-security مراجعه فرمایید.

جهت کسب اطلاعات بیشتر در خصوص اقداماتی که می توانید برای کاهش آسیبهای ناشی از تهدیدات معمول انجام دهید، راهنمای تشدید اقدامات امنیتی را از www.axis.com/cybersecurity دانلود بفرمایید.

در این مقاله راجع به برخی از حملات سایبری محتمل و نحوه جلوگیری از آنها را در محصولات اکسیس صحبت خواهیم کرد و به طور خاص در مورد این موضوع که ویژگی های فرمویر رمزنگاری شده و راه اندازی مجدد ایمن چطور می توانند از تلاش برای نفوذ به فریمورها و دستکاری زنجیره تامین جلوگیری کنند، صحبت خواهیم کرد. همچنین در مورد نحوه استفاده از یک ماژول پلتفرم قابل اعتماد(TPM) و Axis Edge Vault صحبت خواهیم، که هر دو این قابلیت را دارند که برای ایمن سازی کدهای خصوصی استفاده شوند. Edge Vault اکسیس برای ذخیره ایمن شناسه دستگاه اکسیس استفاده میشود که سطح جدیدی از ایمن سازی دستگاه را ممکن می نماید.

- تشخیص نفوذ به Firmware

یکی از روشهای محتمل حمله که ممکن است یک مهاجم بعد از شکست در تلاش برای نفوذ به یک سیستم از آن استفاده کند، این است که کاربر سیستم را تشویق به نصب اپلیکیشن های با ماهیت متفاوت، Firmware یا سایر ماژول های نرم افزاری کند. این نرم افزار با ماهیت تغییر یافته ممکن است شامل کدهای مخربی با اهداف خاص باشد. توصیه معمول این است که هیچگاه از منابعی که از آنها کاملا مطمئن نیستید هیچ نرم افزاری نصب نکنید. در محتواهای ویدیویی ممکن است فرد واسطی قرار داشته باشد که بتواند سیستم Firmware دستگاه را تغییر داده و کاربران نهایی را برای نصب آن فریب دهد.که البته روش آسانی نیست و فرد مهاجم بایستی بسیار ماهر و مصمم باشد. وی بایستی درک بسیار دقیق از طراحی Firmware اکسیس و نحوه عملکرد Firmware در دستگاه داشته باشد. البته اگر نفوذ به یک سیستم خاص، ارزش زیادی داشته باشد، این چنین افرادی وجود خواهند داشت که راه حل معمول مقابله با آن نیز به این صورت است که فروشنده Firmware رمزنگاری شده را ارائه دهد.

4-1 رمزنگاری Firmware

Firmware رمزنگاری شده توسط فروشنده نرم افزار که به وسیله یک کد خصوصی محرمانه از تصویر فرمویر رمزنگاری شده در اختیار مشتری قرار میگیرد. وقتی که یک Firmware رمزنگاری شده باشد دستگاه قبل از پذیرش برای نصب آن اعتبار سنجی لازم را انجام میدهد. اگر دستگاه تشخیص دهد که امنیت Firmware خدشه دار شده است به روز رسانی آن لغو خواهد شد.

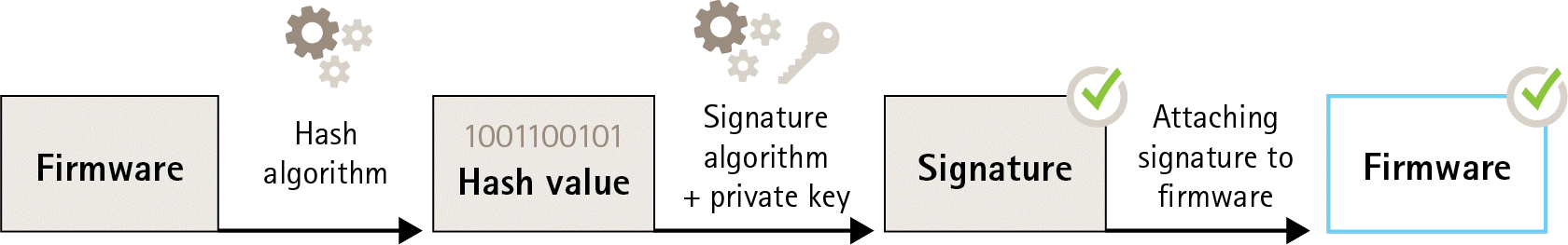

فرآیند رمزنگاری Firmware از طریق محاسبه مقدار هش رمزنگاری شروع می شود. این مقدار پیش از اینکه رمزنگاری به تصویر Firmware ضمیمه گردد، با یک کد رمز خصوصی متعلق به یک جفت رمز خصوصی-عمومی، کد میگردد.

تصویر شماره 1: فرآیند رمز نگاری Firmware

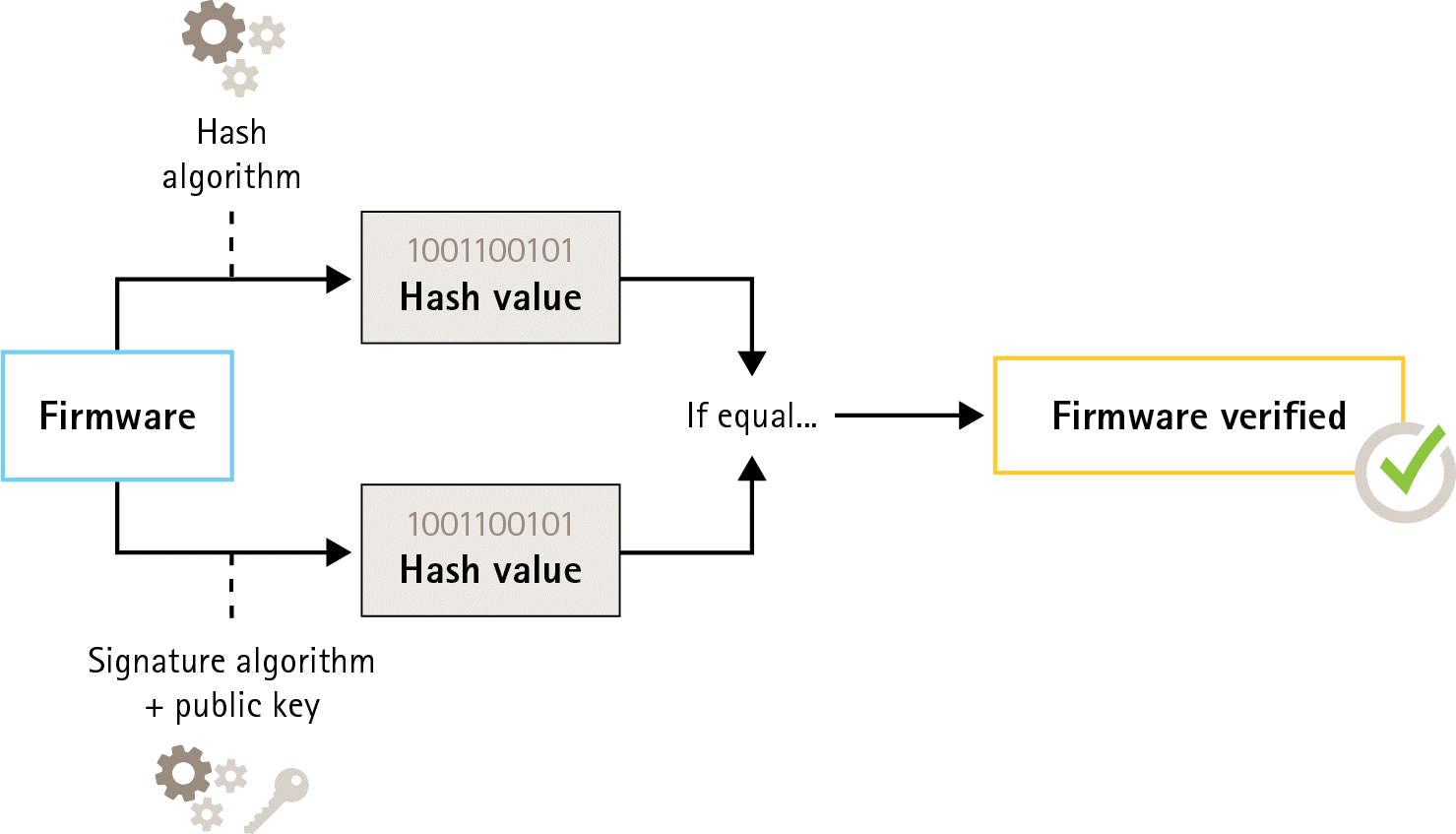

قبل از بروزرسانی Firmware ، بایستی Firmware جدید تأیید گردد. برای حصول اطمینان از اینکه Firmware جدید تغییری نداشته، از یک رمز عمومی (که همراه با محصول اکسیس ارائه میشود) برای تأیید اینکه مقدار هش حتما با کد خصوصی رمزنگاری شده منطبق باشد، استفاده می شود. با محاسبه میزان هش Firmware و مقایسه آن با مقدار هش معتبر رمزنگاری، می توان سلامت میان Firmware را تایید نمود.

شکل شماره 2 : فرآیند اخذ تاییدیه Firmware رمزنگاری شده

4-2 رمزنگاری Firmware ها در اکسیس

Firmware رمزنگاری شده اکسیس بر اساس روش فراگیر کدگذاری رمز عمومی RSA تهیه شده است. در حالی که کد رمز عمومی در دستگاه های اکسیس تعبیه شده، کد رمز خصوصی در مکانی که از آن به خوبی مراقبت می شود، ذخیره خواهد شد. بی نقص بودن کلی تصویر Firmware با رمزنگاری محتوای تصویر تضمین میگردد. رمزنگاری اولیه چندتا از رمزنگاریهای ثانویه را تایید مینماید، و تصویر در حالی که رمزگشایی نشده، تایید میگردد.

- پیشگیری از نفوذ به زنجیره تامین:

فررمویر رمزنگاری شده از دستگاه مربوطه، در برابر نصب Firmware های مخرب، طی همه به روز رسانی های آتی Firmware ، محافظت می کند. اما چنانچه شخصی مابین فروشنده و کاربر نهایی به سیستم نفوذ کند، اتفاقی رخ خواهد داد؟ مهاجمی که در حین جابجایی داده ها به دستگاه دسترسی فیزیکی دارد، می تواند نفوذ کند، مانند به خطر انداختن پارتیشن راه اندازی مجدد سیستم، یا دور زدن بازرسی بی نقص بودن Firmware به منظور نصب یک بدافزار تغییر ماهیت یافته و مخرب قبل از بالا آمدن سیستم.

5-1 راه اندازی مجدد ایمن:

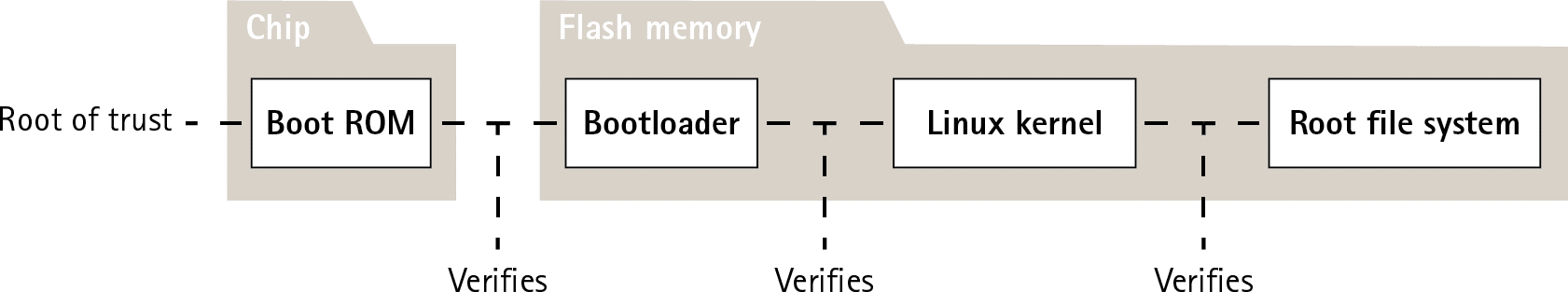

راه اندازی مجدد ایمن یک فرایند راه اندازی است که شامل یک زنجیره غیرقابل نفوذ از نرم افزار ایمن رمزنگاری شده است که از حافظه تغییرناپذیر فقط خواندنی آغاز میشود. با استفاده از Firmware رمزنگاری شده ، راه اندازی مجدد ایمن اطمینان حاصل می کند که دستگاه فقط با سیستم عامل مجاز می تواند بوت شود. فرآیند راه اندازی مجدد با استفاده از سنجش اعتبار بوت لودر حافظه فقط خواندنی آغاز می شود. بعد از آن را اندازی مجدد ایمن، رمزنگاری های تعبیه شده برای هر بلوک Firmware را که از حافظه فلش بارگیری نموده، به طور همزمان بررسی می نماید. حافظه فقط خواندنی به عنوان منبع اصلی اعتبارسنجی عمل کرده و فرآیند راه اندازی مجدد فقط تا زمانی که هر رمزنگاری تأیید شود ادامه خواهد یافت.

شکل 3 فرآیند راه اندازی مجدد ایمن

5-2 راه اندازی مجدد ایمن اکسیس

در بسیاری از دستگاه ها، عدم تغییر عملکرد سطح پایین بسیار حائز اهمیت است. وقتی که ساز و کارهای های امنیتی دیگری مافوق نرم افزار سطح پایین تعبیه میگردد، راه اندازی مجدد ایمن به عنوان یک لایه پایه ایمن عمل می کند که از آن ساز و کارها مکانیزم ها در مقابل دور زده شدن مراقبت می نماید. برای دستگاهی که دارای راه اندازی مجدد ایمن است، Firmware نصب شده در حافظه فلش آن در برابر اعمال تغییرات مقاوم است. تصویر پیش فرض کارخانه محافظت شده بوده، ولیکن پیکربندی غیر محافظت شده است.راه اندازی مجدد ایمن تضمین کننده این است که دستگاههای اکسیس پس از بازگشت به حالت تنظیمات کارخانه ای از هر گونه بدافزاری عاری خواهد بود.

5-3 راه اندازی مجدد ایمن و مجوزهای سفارشی Firmware

هرچند راه اندازی مجدد امن باعث ایمن تر شدن محصول میگردد، ولی به همان میزان نیز انعطاف پذیری Firmware های مختلف را کاهش می دهد و بارگذاری Firmware های موقتی مثل Firmware های آزمایشی یا سفارشی دیگر از اکسیس را در محصول مشکلتر میکند. با وجود این، اکسیس ساختاری را به کار گرفته تا بخشهای مجزایی، جهت پذیرش Firmware های غیر اصلی آنها را تأیید کنند. این Firmware با تایید مالک و اکسیس به روشی مجزا رمزنگاری می شود که منجر به دریافت مجوز سفارشی Firmware میگردد. در زمان نصب در واحدهای تایید شده، مجوز صادره امکان استفاده از Firmware سفارشی را فراهم میسازد که تنها، بر اساس شماره سریال منحصر به فرد و شناسه تراشه، بر روی بخشی که تایید شده قابلیت اجرا خواهد داشت.

- امنیت کد های خصوصی :

دستگاه های اکسیس از HTTPS (رمزگذاری شبکه) و 802.1X (کنترل دسترسی شبکه) پشتیبانی کرده و هر دو از ایمنی جا به جایی لایهای (TLS)استفاده می کنند. مجوزهای دیجیتال ایمنی جابجایی لایهای از یک جفت کد عمومی-خصوصی استفاده می کنند. کد خصوصی در دستگاه ذخیره شده، ولی کد عمومی در مجوز موجود است.چنانچه نه HTTPS و نه 802.1X استفاده نشوند هیچگونه کدی برای محافظت وجود نخواهد داشت. یک مهاجم قادر خواهد بود کد خصوصی و مجوزها را از دستگاه استخراج کرده و روی سیستم خود نصب کند. در خصوص HTTPS، از آن کد خصوصی می توان برای نفوذ در مبادلات شبکه رمزنگاری شده بین دستگاه و VMS بهره برد. یا ، در صورت نفوذ غیرقانونی به شبکه، رایانه مهاجم قادر خواهد بود با تظاهر به این که یک دستگاه مجاز است به VMS دسترسی داشته باشد. در خصوص 802.1X ، مهاجم قادر است با استفاده از کد خصوصی به یک شبکه تحت نظارت 802.1X دسترسی پیدا کرده و خود را به عنوان یک دستگاه قابل اعتماد معرفی نماید.

به طور کل مجوز ها و کدهای خصوصی در فایل سیستمی دستگاه نگهداری میشوند، که بر اساس سیاست های دسترسی به حساب مراقبت شده و در انجام عملیات محاسبات عادی مورد استفاده قرار میگیرند. در اکثر مواقع کافی خواهد بود زیرا حسابها به راحتی مورد حمله واقع نمیشوند. مستحضر باشید که در صورت مشکوک شدن به یک توافق، می توان مجوزها ها را ملغی اعلام کرد و کد خصوصی را بی اثر کرد. بعضی از کاربران نهایی سامانه های حساس ممکن است با افزایش خطر تهدید مهاجمان مصر و ماهر که سعی در نفوذ به دستگاه برای به دست آوردن کد خصوصی دارند، مواجه شوند. یک ماژول پلتفرم قابل اعتماد (TPM) کدها را به نحوی ذخیره می کند که دسترسی به آن، حتی در صورت نفوذ به دستگاه، تقریبا غیرممکن است.

6-1 نگهداری ایمن کدها با استفاده از TPM

TPM بخشی از سیستم است که مجموعه مشخصی از ویژگی های رمزنگاری مناسب برای حفاظت از داده ها در مقابل دسترسی غیر مجاز را فراهم میکند. کدهای خصوصی در TPM ذخیره شده و هیچگاه از آن خارج نمیگردد تمام عملیات رمزنگاری که برای پردازش نیازمند کد خصوصی هستند به TPM ارسال می شوند به این طریق اطمینان حاصل میگردد که قسمت پنهان مجوز هیچگاه از محیط امن TPM خارج نشده و حتی در صورت بروز نقض امنیتی نیز ایمن خواهد ماند.

6-2 صدور مجوز FIPS 140-2

گاهی اوقات در خصوص یک سری محصولات و کاربری های خاص، استفاده از TPM و ترکیب آن با الزام انطباق با FIPS 140-2 برای محافظت از اطلاعات، ممکن است یک الزام قانونی باشد. FIPS (استاندارد پردازش اطلاعات فدرال)2-140 یک استاندارد امنیت داده ها برای ماژول های رمزنگاری شده است که به وسیله NIST (انستیتوی ملی استاندارد و فناوری ایالات متحده) تدوین شده.

سنجش اعتبار به وسیله یک آزمایشگاه تست مورد تایید NIST این اطمینان را حاصل خواهد کرد که سامانه ماژول و رمزنگاری آن به درستی پیاده سازی شده است.به طور خلاصه برای صدور یک مجوز بایستی این شرایط فراهم باشد: شرح،مشخصات و تاییدیه های ماژول رمزنگاری، الگوریتم های تایید شده، حالت های مختلف کار کرد مورد تایید و آزمایش های در حین کارکرد واقعی. توضیحات بیشتر در مورد شرایط صدور مجوزهای FIPS 140-2 را می توانید در وب سایت NIST مطالعه کنید.

https://csrc.nist.gov/projects/cryptographic-module-validation-program/standards

6-2-1 TPM های دارای مجوز در محصولات اکسیس:

TPM مورد استفاده در محصولات منتخب اکسیس دارای مجوز تطابق با الزامات FIPS 140-2 است.

به طور مشخص، دارای استاندارد سطح امنیتی 2 بوده ، که به این معنی است که TPM با الزامات مربوط به صدور مجوزهای نقش محور و سایر الزامات از جمله شواهد تلاش برای نفوذ، تطابق دارد.

- IEEE 802.1AR - تأیید دستگاه با شناسه دستگاه اکسیس

فردی که دستگاه شبکه اکسیس را تهیه می کند می تواند پیش از شروع استفاده از آن، اقدام به بازرسی دستی نماید. طی بررسی بصری محصول و با استفاده از اطلاعات قبلی خود در مورد شکل و حس لامسه محصولات اکسیس، مشتری میتواند مطمئن باشد که این محصول واقعا تولید شرکت اکسیس است. با این حال، این نوع بازرسی را فقط شخصی می تواند انجام دهد که به محصول دسترسی فیزیکی داشته باشد. بنابراین، وقتی از طریق شبکه با محصولی که تحت نظارت نیست ارتباط برقرار می کنید، چگونه می توان از برقراری ارتباط با واحد درست اطمینان حاصل کرد؟ یا اینکه یک دستگاه غیر مجاز جایگزین نشده باشد؟ نه تجهیزات شبکه و نه نرم افزارهای موجود در سرورها نمی توانند بازرسی فیزیکی را صورت دهند. به عنوان یک ملاحظه امنیتی ، در اول کار یک محصول جدید در یک شبکه بسته به کار گرفته میشود، تا بتوان به راحتی آن را زیر نظر گرفت.

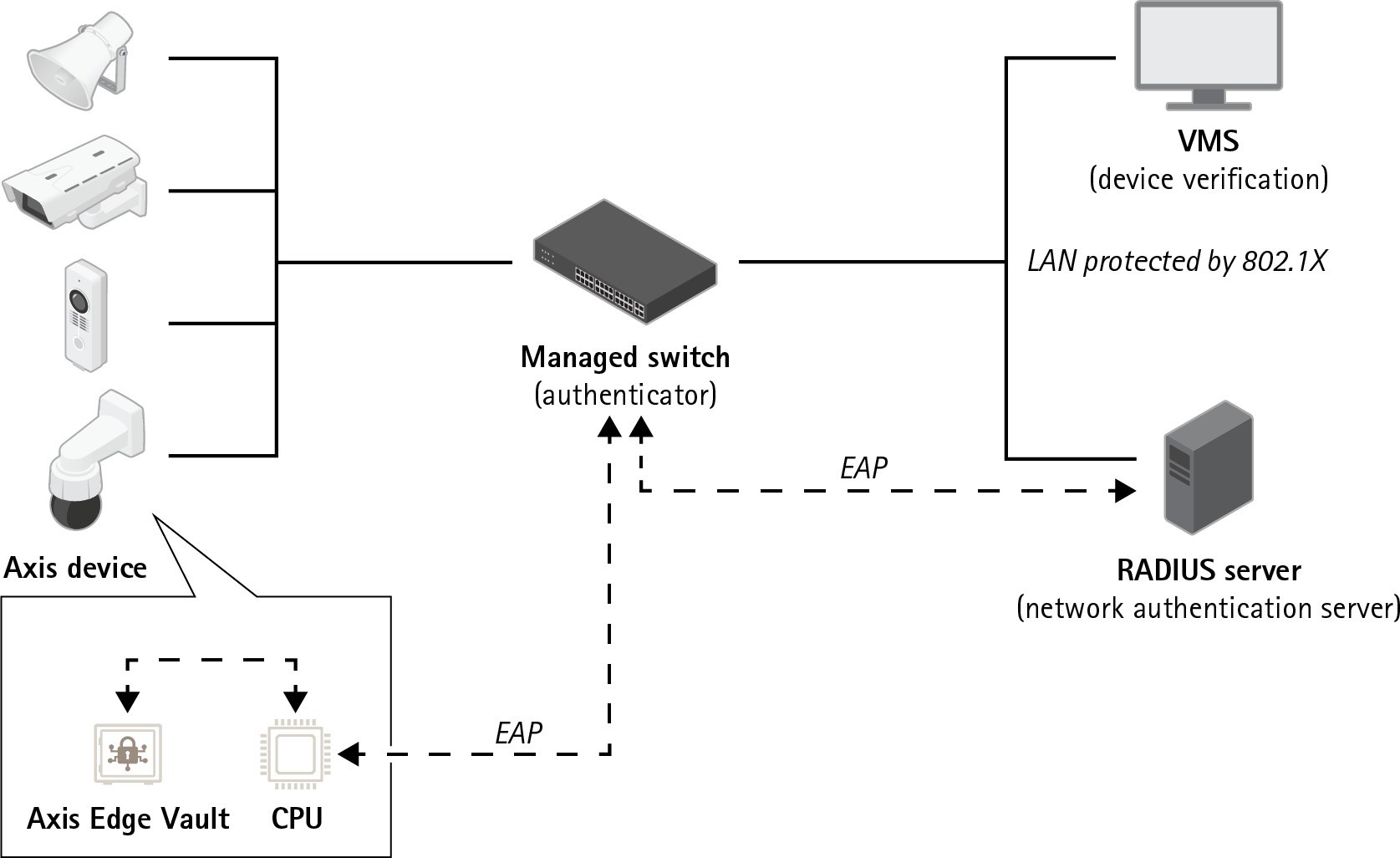

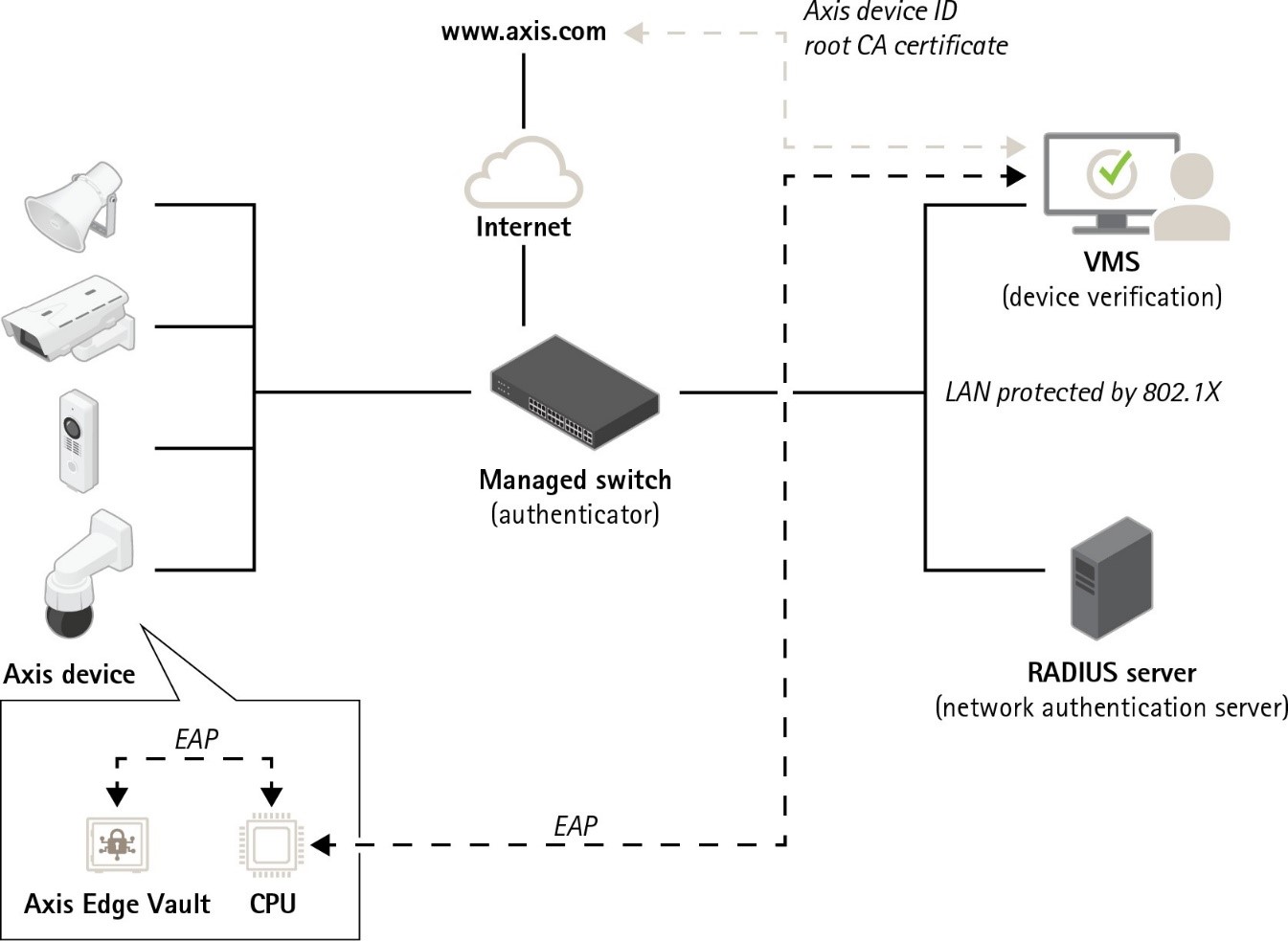

شکل شماره 4: مشتریان این امکان را دارند که به سرور احراز هویت خود دستور داده تا محصولات اکسیس خریداری شده را با استفاده از شماره سریال دستگاه و شناسه دستگاه اکسیس، به طور خودکار در شبکه شناسایی و پذیرش کند.

استاندارد جدید بین المللی IEEE 802.1AR (https://1.ieee802.org/security/802-1ar/) فرآیندی را برای نحوه ایمن سازی تشخیص دستگاه به صورت خودکار از طریق شبکه را تعریف نموده است. چنانچه ارتباطات به یک ماژول امن تعبیه شده انتقال داده شود، هر واحد می تواند برابر با استاندارد پاسخ شناسایی قابل اطمینانی را بازگرداند.

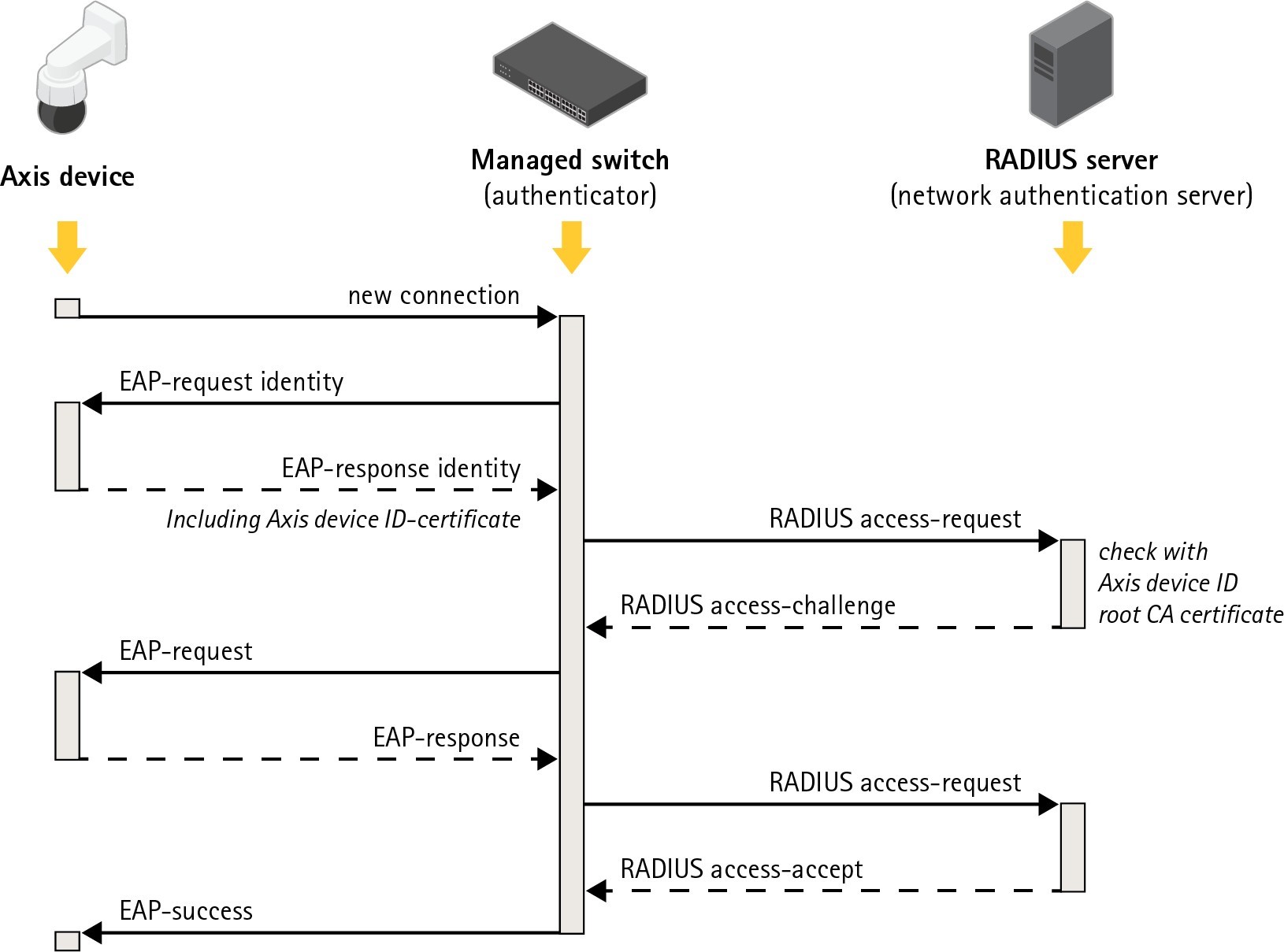

شکل شماره 5 IEEE 802.1AR روشی را برای نحوه شناسایی دستگاه از طریق شبکه تعریف میکند که طی آن با استفاده از پروتکل ارسال درخواست تأیید اعتبار (AEP) به سوئیچی که از سرویس تأیید اعتبار از راه دور (RADIUS) استفاده میکند امکان دسترسی را میسر میسازد.

در محصولات اکسیس، این تمهیدات امنیتی با استفاده از Axis Edge Vault و شناسه اکسیس انجام می شود. Axis Edge Vault یک ماژول ایمن است که در آن شناسه دستگاه اکسیس که مجموعه ای از مجوزها برای تأیید شناسایی دستگاه است، در آن تعبیه شده.

این خصوصیت ها خیال شما را در قبال شبکه تان، (در خصوص اینکه یک دستگاه خاص حتما توسط اکسیس ساخته شده و اتصال شبکه به آن دستگاه فقط توسط همان دستگاه انجام میشود را به وسیله یک مدرک رمزنگاری شده قابل استعلام)، راحت خواهد کرد. تمامی دستگاه ها با شناسه اکسیس در کارخانه به وسیله کدها و مجوزها تحت نظارت قرار گرفته شدهاند. این تمهیدات بعدا میتواند به وسیله مشتری برای نظارت های بیشتر در هنگام کار با کدها و/یا مجوزهای دیگری در جهت صدور اجازه دسترسی به سایر منابع موجود در شبکه، مورد استفاده قرار بگیرد. با استفاده از شناسه دستگاه اکسیس ، می توان زمان راه اندازی دستگاه ها را تقلیل داد، زیرا قبل از نصب و انجام تنظیمات آن در شبکه مورد نظر، نیازی به انجام کار بیشتر روی دستگاه نیست. از دیگر مزایای آن این است که شناسه دستگاه اکسیس، علاوه بر ایجاد یک مبدا ایمن داخلی، ابزاری برای ردیابی دستگاه ها در یک شبکه بزرگ فراهم میسازد.

7-1 AXIS EDGE VALUT :

Axis Edge Vault یک ماژول محاسبهگر رمزنگاری شده ایمن است که به شکل تراشه که روی PCB دستگاه نصب شده است. Edge Vault امکان نگهداری ایمن مجوزها را داشته و می تواند برای عملیات رمزنگاری در گواهی های ذخیره شده ایمن مورد استفاده واقع شود. مجوزهایی که در Edge Vault ذخیره شده اند، جهت استفاده شدن در دستگاه، نیازی به خروج از دستگاه ندارند. از آنجاییکه سخت افزار رمزنگاری با استفاده از کدی که روی تراشه فیزیکی موجود است کار میکند، حتی در زمان استفاده نیز به صورت ایمن در Edge Valut باقی میمانند.

7-2 شناسه دستگاه اکسیس:

در زمان تولید هر یک از دستگاه های شبکه اکسیس، یک "گذرنامه دیجیتال" به نام شناسه دستگاه اکسیس به طور ایمن در Axis Edge Vault آن دستگاه تعبیه شده است. این شناسه برای هر دستگاه منحصر به فرد بوده و برای اثبات مبدا دستگاه طراحی شده است. شناسه دستگاه اکسیس مجموعه ای از مجوزها است که در بخش عملیات رمزنگاری ماژول ارائه شده و توسط Firmware محصول که در Edge Vault تعبیه شده استفاده می شود. پاسخ این عملیات به گیرنده ای فرستاده می شود که قادر است از کدهای عمومی اکسیس برای تأیید سنجش اعتبار پاسخ استفاده کند.

شکل 6. برنامه های نرم افزاری در سایر بخش های سیستم می توانند از شناسه دستگاه اکسیس و عملیات رمزنگاری برای تایید اینکه با چه کسی ارتباط برقرار کنند، استفاده کنند. شناسه دستگاه اکسیس توسط شناسه عمومی دستگاه اکسیس که به وسیله مراجع ذیصلاح تایید شده و در سایت axis.com موجود است.

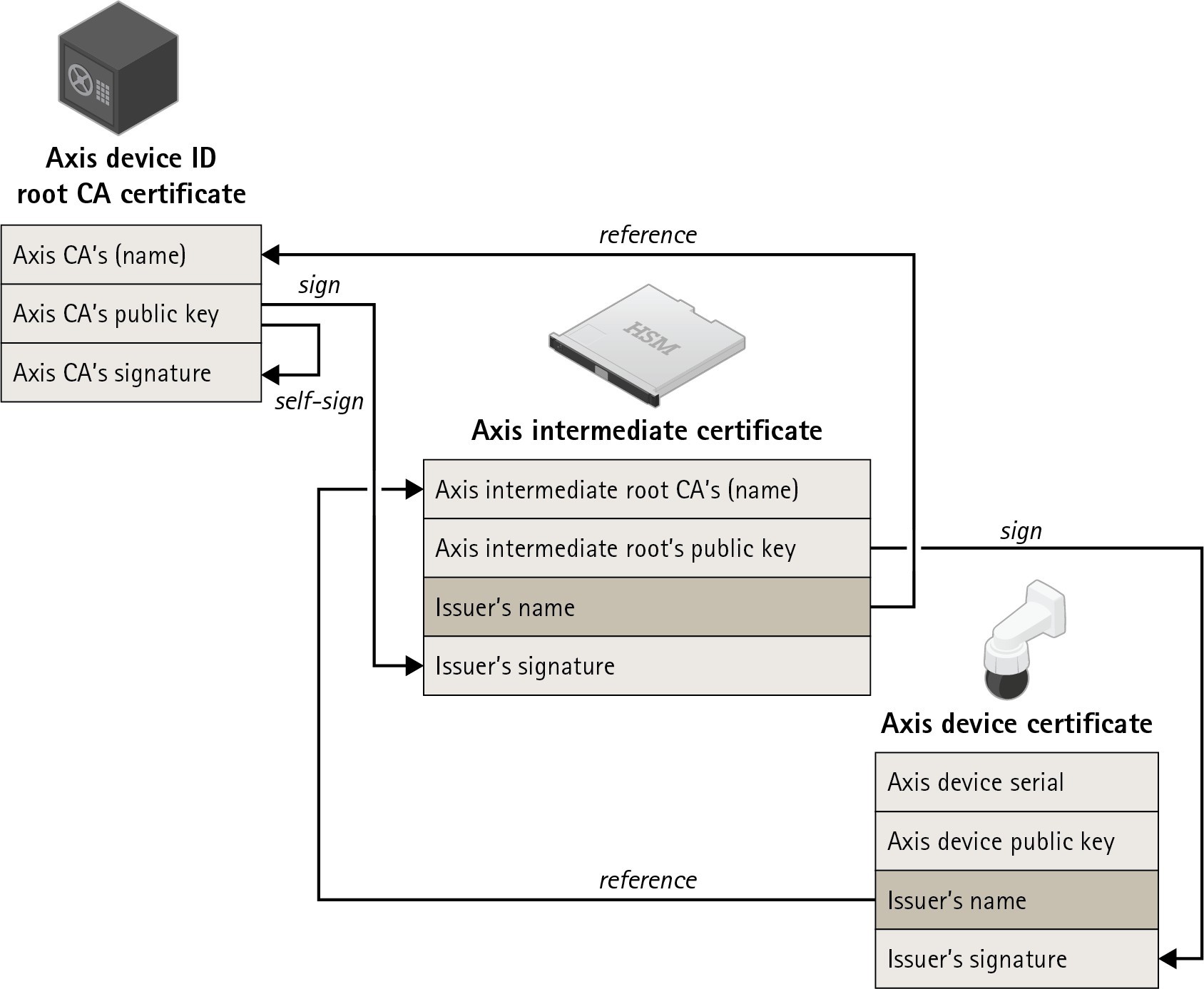

7-2-1 سلسله مراتب مجوز ها :

مجوز قطعه کوچکی از داده است که ترکیبی از کدهای عمومی و فراداده را شکل میدهد و به همراه مجوز صادرکننده که اعتبار گواهی است ارائه میگردد. سلسله مراتب مجوزها روشی برای اثبات مبدا اصلی مجوز ها است. بیایید شباهتهای بین شناسه دستگاه اکسیس و گذرنامه را در نظر بگیریم. اگر دارای گذرنامه باشید، دولت کشور شما تضمین میکند که اطلاعات مندرج در گذرنامه شما عینا مطابق با هویت واقعی شما باشد. در روشی مشابه، کلیه مجوزهای شناسه دستگاه اکسیس توسط گواهی مرجع ذیصلاح شناسه دستگاههای اکسیس تایید میگردند. همانطور که مأمور اداره مهاجرت به دولت کشور شما اعتماد میکند که گذرنامه شما را به درستی صادر کرده، یک سیستم امنیتی شبکه نیز به گواهی صادره از مرجع صدور مجوز شناسه شبکه برای صحت تاییدیه مجوزهای شبکه محور، اطمینان خواهد کرد.

شکل 7 شناسه دستگاه اکسیس ، یک مجوز شامل شماره سریال محصول است که توسط یک مجوز میانی تایید شده است که خود آن مجوز توسط مجوز پایه ای اکسیس صادر شده است. از آنجا که مجوز پایه ای اکسیس بسیار مهم است و بایستی در محلی امن ذخیره شود، مجوز های میانی در هنگام نظارت در کارخانه مورد نیاز است.

درباره شرکت تجهیزات ارتباطاتی اکسیس

شرکت اکسیس با ارائه تجهیزات شبکه افق های جدیدی را در جهت بهبود امنیت و روش های جدید تجارت پیشرو میگذارد، که دنیای هوشمندانهتر و امنتری را به ارمغان میآورد.اکسیس به عنوان پیشروی صنعت در زمینه دوربین های مدار بسته تحت شبکه، محصولات و خدماتی را برای مراقبتهای تصویری و بررسی، کنترل دسترسی و سیستم های صوتی ارائه می دهد. اکسیس بیش از 3500 کارمند در بیش از 50 کشور جهان دارد و برای ارائه راه حل های متفاوت به مشتریان، با شرکای تجاری خود در سراسر جهان همکاری می کند.

برای کسب اطلاعات بیشتر در خصوص اکسیس، لطفا به وب سایت ما به نشانی http://www.camcenter.ir مراجعه بفرمایید.